今日早上突发病毒爆发新闻:

http://news.qq.com/a/20170513/001170.htm?pgv_ref=aio2015&ptlang=2052

受病毒感染影响的系统看起来是没有打微软更新补丁的WIN7系统或XP或关闭了更新的或非正版系统,WIN10系统也尽量采取相同措施。

华师正版软件系统下载安装激活:http://ms.scnu.edu.cn

在无法升级为win10版本系统情况请采取以下紧急措施。

紧急临时措施:

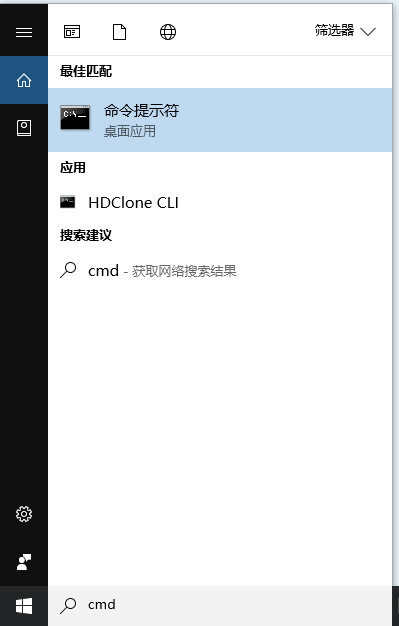

在电脑左下角 开始 运行cmd

然后按下面的步骤输入设置:

1、运行 输入“dcomcnfg”

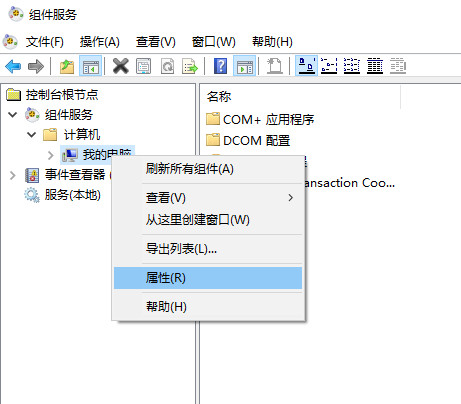

2、在“计算机”选项右边,右键单击“我的电脑”,选择“属性”。

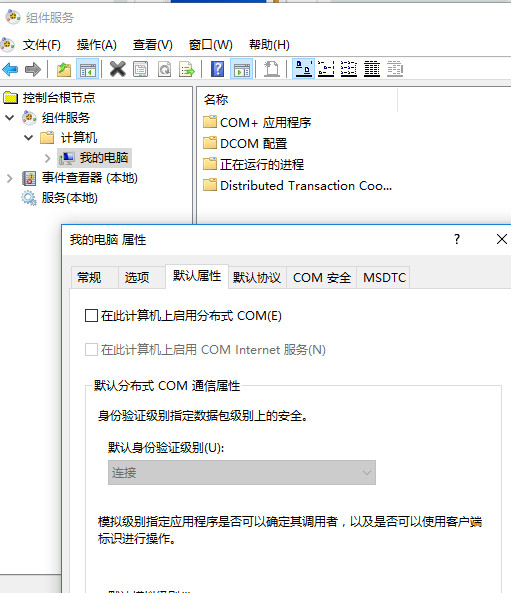

3、在出现的“我的电脑属性”对话框“默认属性”选项卡中,去掉“在此计算机上启用分布式COM”前的勾。

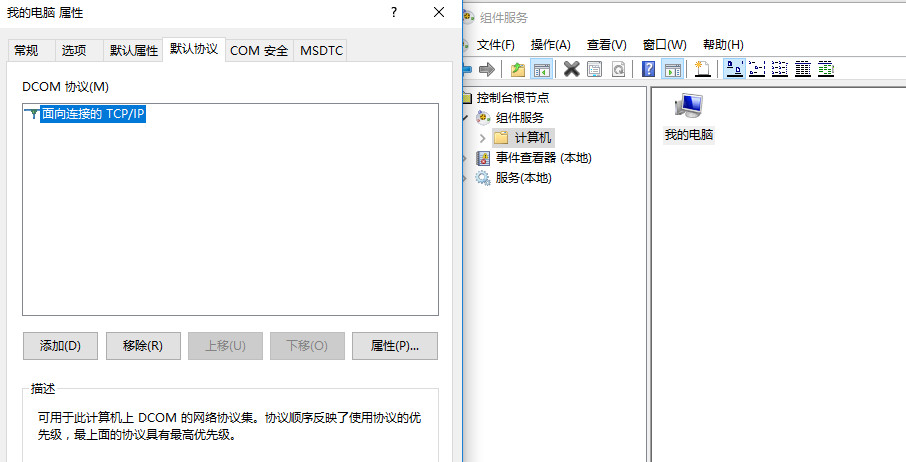

4、选择“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”按钮

注意图片上方没有移除"面向连接的TCP/IP”,需要点击移除按钮.

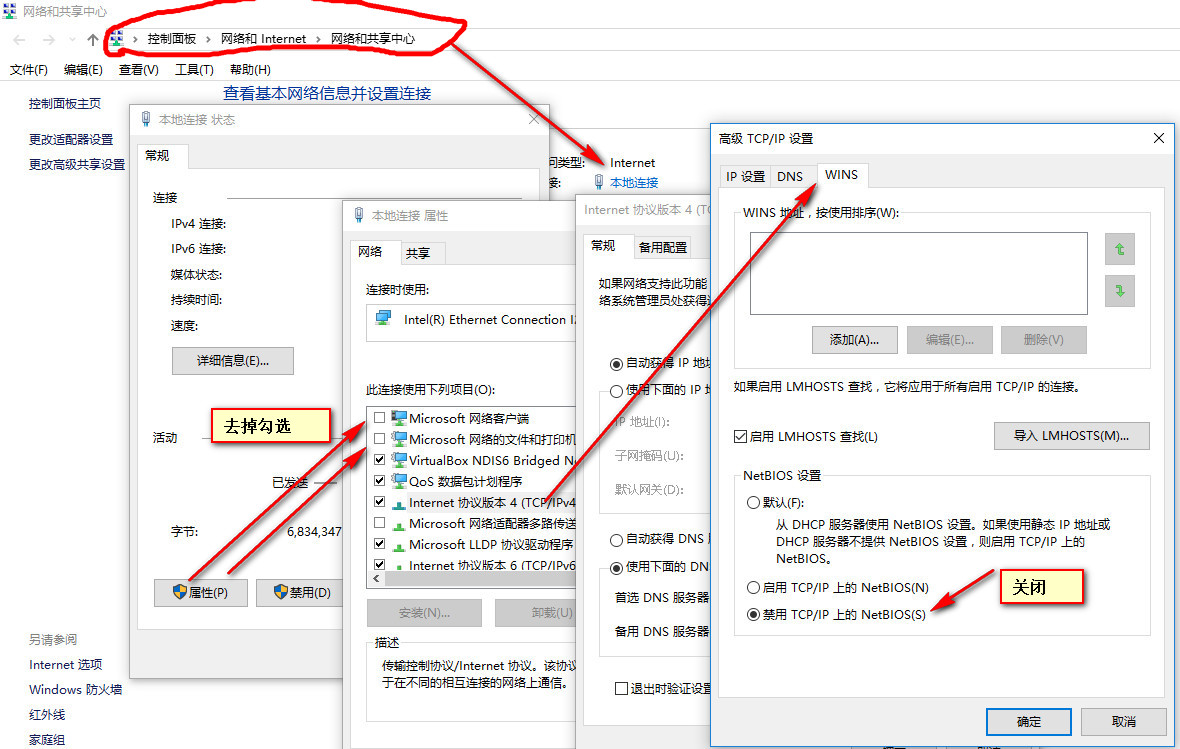

在网络邻居上点右键选属性,在新建好的连接上点右键选属性再选择网络选项卡,去掉Microsoft网络的文件和打印机共享,和Microsoft网络客户端的复选框。这样就关闭了共享端137和138还有136端口

关闭139端口:139端口是NetBIOS Session端口,用来文件和打印共享,注意的是运行samba的unix机器也开放了139端口,功能一样。关闭139口听方法是在“网络和拨号连接”中“本地连接”中选取“Internet协议(TCP/IP)”属性,进入“高级TCP/IP设置”“WINS设置”里面有一项“禁用TCP/IP的 NETBIOS”,打勾就关闭了139端口

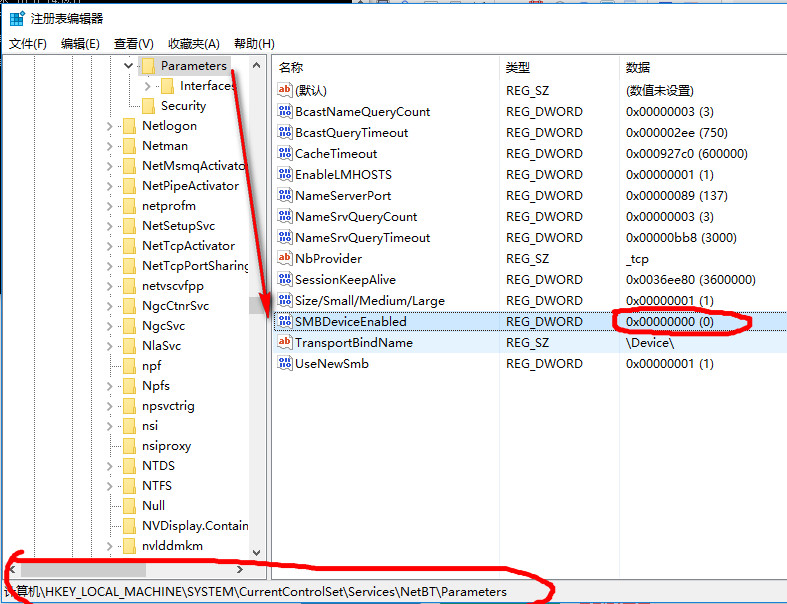

开始-运行输入regedit.确定后定位到

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Servi ces\NetBT\Parameters,新建名为“SMBDeviceEnabled”的DWORD 值,并将其设置为0

值,并将其设置为0

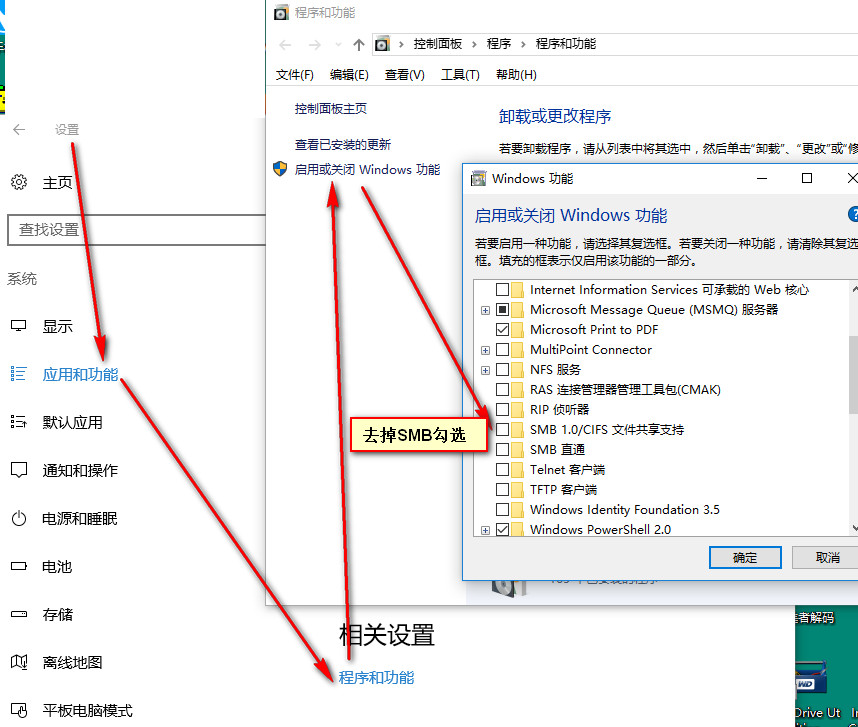

关闭SMB1.0/CIFS文件共享支持:

WIN10 控制面板-设置-应用和功能-右下方底部的程序和功能-启用或关闭windows功能-去掉勾选SMB1.0/CIFS文件共享支持

最后提示:

采取以上措施,可能导致部分需要用到端口的工作平台如共享打印机受到限制,为了安全起见,建议还是先关闭端口防范未然。

相关防范措施:

公安部下属国家计算机病毒应急处理中心,向公众推荐使用安天免疫和专杀工具消除勒索病毒:来自http://www.cverc.org.cn/yubao/yubao_727.htm

日前,国家计算机病毒应急处理中心通过对互联网的监测,发现一个名为“wannacry”的勒索软件病毒正在全球大范围蔓延,截至目前,该病毒已经席卷包括中国、美国、俄罗斯及欧洲在内的100多个国家。我国部分高校内网、大型企业内网和政府机构专网遭受攻击。经紧急分析,判定该勒索软件是一个名为“wannacry”的新家族,基于445端口的SMB漏洞(MS17-101)进行传播,攻击者利用该漏洞,针对关闭防火墙的目标机器,通过445端口发送预先设计好的网络数据包文,实现远程代码执行。当系统被该勒索软件感染后,一是会弹出勒索对话框,采用AES和RSA加密算法加密系统中的照片、图片、文档、压缩包、音频、视频、可执行文件等类型的文件;二是会将自身复制到系统的每个文件夹下,并重命名为“@WanaDecryptor@.exe”;三是生成随机IP并发起新的网络攻击。

由于该勒索软件的加密强度大,目前被加密的文件还无法解密恢复。针对遭受攻击的情况,建议采取如下措施:

1、在无法判断是否感染该勒索软件的情况下,立即断网,检查电脑主机,修复MS17-010漏洞、关闭445端口。

2、对已经感染勒索软件攻击的机器建议立即隔离处置,防止感染范围进一步扩大。

3、出于基于权限最小化的安全实践,建议用户关闭并非必需使用的Server服务。

4、及时备份重要业务系统数据,针对重要业务终端进行系统镜像,制作足够的系统恢复盘或者设备进行替换。

5、目前亚信安全已经研发出针对该病毒的最新专杀工具,下载地址如下:

https://ssfe.asiainfo-sec.com/app#folder/JKKG/%E4%B8%93%E6%9D%80%E5%B7%A5%E5%85%B7/?a=HgdYwHS_CxA。 相关地址和说明链接:http://support.asiainfo-sec.com/Anti-Virus/Clean-Tool/ATTK_CN/

北京安天网络安全技术有限公司研发出针对该病毒的工具下载地址: ATScanner(WannaCry)http://www.antiy.com/response/wannacry/ATScanner.zip

蠕虫勒索软件免疫工具(WannaCry)http://www.antiy.com/response/wannacry/Vaccine_for_wannacry.zip 。

安天公司相关应对说明链接:http://www.antiy.com/response/Antiy_Wannacry_FAQ.html 。

防范措施早期来自深圳大学信息中心http://mp.weixin.qq.com/s/duZjnGkFM4ext17bdgLM2g

在此提醒广大师生:

目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请广大师生尽快为电脑安装此补丁;对于XP、2003等微软已不再提供安全更新的机器,推荐使用360“NSA武器库免疫工具”检测系统是否存在漏洞,并关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

NSA武器库免疫工具的下载地址

官方下载:

http://dl.360safe.com/nsa/nsatool.exe

校内下载:

http://www.szu.edu.cn/temp/nsatool.zip (下载解压后运行NSAScan.exe)

华南师范大学 生命科学学院

Copyright 2002-2024 All rights. reserved

通信地址:广东省广州市天河区石牌街中山大道西55号华南师范大学生命科学学院 邮编:510631

电子邮件: huxj@scnu.edu.cn 电话:85211372